-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

在大型攻防实战对抗中,“威胁狩猎”应用场景实践解析(中)

发布日期:2020-06-23

在上一篇文章,笔者重点讲述了在攻防对抗实战演练之中,威胁狩猎产品如何在“威胁建模”场景下发挥积极作用。今天,笔者将围绕威胁狩猎另外一个使用场景——“调查确认”进行详解,包括调查确认前期、中期、后期三个阶段关键动作。

数据源:进行“调查确认”的关键要素

正如笔者在此前文章所说,威胁狩猎关键步骤之一就是构建合理的“假设”。在明确假设之后,在确定的狩猎边界之内,如果观察到了对应假设情况,那么就需要使用相关的工具和技术对假设进行验证。从本质上看,威胁狩猎离不开猎人依靠数据分析进行判断和决策。因此,良好数据可视化能力,可以帮助威胁猎人更好发现异常情况。在这个过程中,需要尽可能增加数据收集及可视化能力,包括IDS/IPS日志、授权和审计(AAA)日志、DNS日志、网络流量、SIEM警报等,尤其是主机终端上数据尤为重要。当然,想要收集所有数据也不现实,威胁猎人应该根据前期的假设情况,有针对性进行收集。

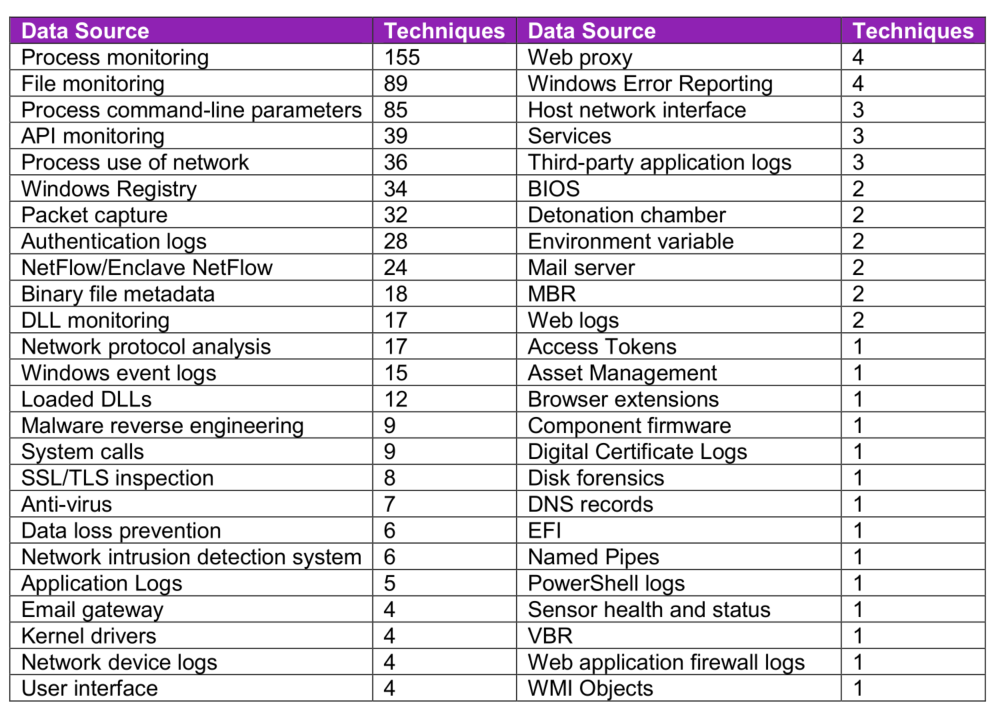

在评估数据可见性方面,ATT&CK矩阵提供了最佳实践指导。基于ATT&CK框架可知,需要50类数据源来检测200多种技术。如下表所示,列出了每种数据源能够检测的攻击技术数量,当然这些数据源相对于需要检测的技术而言是一种必要不充分条件,因为大多数技术检测需要多个数据源。此外,基于下表所示数据源分类统计,可以帮助组织机构尽快确认数据源收集的优先级。例如,在花费精力收集WMI对象数据之前,应该先确保已经完成进程数据源的收集。当然遇到特殊情况也需要具体分析,比如进程监控数据从内部系统收集比较容易,但是从SaaS系统或供应链中的第三方组织收集就比较困难。

为更好展现数据收集可见性,可以基于MITRE ATT&CK Navigator根据数据收集数量和质量制作一个热力图。

数据分析工具:让“调查确认” 事半功倍

成功威胁狩猎应该尽可能通过自动化方式去提高威胁狩猎团队的效率,尽量避免持续不断重复一些相同狩猎活动。狩猎活动自动化程度越高,猎人所需要执行的重复性工作就越低,猎人就可以投入更多时间和精力去处理新的狩猎活动。

但是,在启动自动化分析之前,需要认真测试其准确性和精确度。这个主要是依赖于红队执行相关技术,检查自动化分析是否真能检测到相关活动。调查分析一旦启动,就需要在有限的时间内在猎人的支持下对可疑问题进行监控。整个分析过程应该定期评估,以确保分析是有价值。此外,分析需要与组织整体结构保持信息一致。例如,组织架构的任何变化是都意味着某些针对TTPs分析测试需要调整。

当下SOC工具(SIEM平台),可以完成基础数据收集存储和查询。但是更加复杂的、深度的数据查询还需要依赖一些具备语义查询功能的工具,尤其是针对跨数据集的数据查询和分析。最好是能对异构数据进行统一查询、统计、分析,能够集成多个机器学习与异常行为分析能力,同时允许调用各类外部检测能力,进行补充分析。这样才能充分发挥企业数据优势,真正捕获常规手段难以发现的威胁。例如,调查内网中是否存在大量访问特定端口的异常行为。

在威胁狩猎过程,如果假设没有被证实,也不一定意味着恶意活动的存在,也有可能只是当前的数据收集和对应的工具不支持该调查活动。当然也可能是威胁猎人没有意识到可疑活动中存在异常行为或者指标。在这种情况下,需要从猎人、流程、工具三个维度去改善整个狩猎活动,以便后续可以验证确认假设情况。

在威胁狩猎的“调查确认”活动中,除了证实“假设”是否存在。还有一大价值就是,找出那些虽然是非恶意的,但存在有风险的配置或行为,例如未修补或错误配置的系统。此类信息可以传递给相关团队,例如漏洞管理团队进行补救。

当一个假设被证明存在,对应恶意活动也被识别了,狩猎团队需要及时通知响应团队接管后续响应过程。威胁狩猎团队主要职责是协助响应团队调查确认威胁存在。在响应团队完成处置之后,威胁狩猎团队则可以继续后面流程,比例为SIEM平台提供新的检测规则。

定期复盘:让威胁狩猎日益精进

在威胁狩猎结束后,需要针对每个阶段询问几个问题,让参与狩猎的人员回顾思考。这些问题的答案,会提高未来威胁狩猎的效率。

1)对狩猎边界范围界定的复盘

主要复盘问题包括:

范围界定的质量:范围太大、范围太小、恰到好处

选择的假设是否足够好

威胁情报来源

如果威胁狩猎未能找出与狩猎总体目标相关的系统,则对范围界定阶段的复盘应找出不足之处,并提供可能的解决方案,以避免将来再次发生类似错误。如果制定的假设与狩猎目标无关,则给范围界定阶段的复盘应找出对制定假设的改进之策。

2)对狩猎活动阶段的复盘

主要复盘问题包括:

结果是否成功实现?

是否找到了原因所在?

要求是否符合预期结果?

是否确定了相关数据源?

技术准备阶段的复盘需要重点关注数据集和分析技术对威胁狩猎有多大帮助。如果由于认知偏差或分析人员错误而导致威胁狩猎忽略了数据源,则对技术准备阶段的复盘可以解决如何避免数据源选择错误的问题。

如果为狩猎而选择的分析技术不够充足或不够全面,无法证明或否定给定的假设,通过对技术准备阶段的复盘就可以改进这方面问题。此外,认知偏见也会让分析人员往往会对最近成功狩猎经验进行加权。但是,另一种分析技术可能会得出更准确或更全面的结果。

对技术准备阶段复盘的另一个重要组成部分是自动化。威胁分析人员可能会在给定的威胁狩猎中使用手动分析技术,在可能的情况下,应实现自动化,提高效率。

3)对计划执行阶段的复盘

主要复盘问题包括:

什么偏见限制了威胁狩猎?

是否正确使用了工具和技术?

是否使用了CMF的数据源?

对计划执行阶段的复盘主要是针对狩猎过程中数据收集、分析和数据透视的效果如何进行复盘。复盘阶段应评估分析人员进行狩猎时的严谨程度。严谨程度主要是说在将分析技术应用相关数据源来发现存在攻击者的相关迹象的效果。对计划执行阶段的复盘可能还会考虑环境中攻击者的TTP覆盖范围。通过了解攻击者TTP和环境中的相关行为,可以在主机和网络上构建与攻击者TTP相关的规则列表。

写在最后

在确定的资产边界范围内,对可疑的异常行为进行调查确认是威胁狩猎最典型的应用场景之一。在调查确认过程中,首先要能够获取检测所需的精准的数据源,这些数据源是分析前提条件。其次,为提高调查确认分析过程的效率,威胁猎人可以借助自动化或者半自动化工具帮助减少重复性工作。最后,完成一次狩猎活动,不管是否确认发现或者未发现入侵行为,都需要对本次狩猎活动进行多维度复盘,为下次狩猎活动打下良好伏笔。