-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

正式发布:《基于杀伤链的勒索软件防御指南》

发布日期:2025-03-10

近日,青藤云工作负载安全平台凭借其卓越的技术实力和领先的防勒索解决方案,成功通过赛可达实验室新一代勒索病毒防护能力测试系统V2.0认证,中国工程院院士倪光南为青藤颁发了首批“东方之星Starcheck”勒索病毒防护能力证书。

当前,勒索软件仍然是最具影响力的网络攻击形式。为了让企业能快速落地防勒索能力,青藤基于多年勒索软件研究积累,发布了《基于杀伤链的勒索软件防御指南》,报告提供了实战化的勒索攻击防御技术方案,让有效的安全能力快速发挥效果。同时,本报告提出一个系统框架,指导组织采取具体步骤和方法路径,提高对勒索软件攻击的网络弹性。

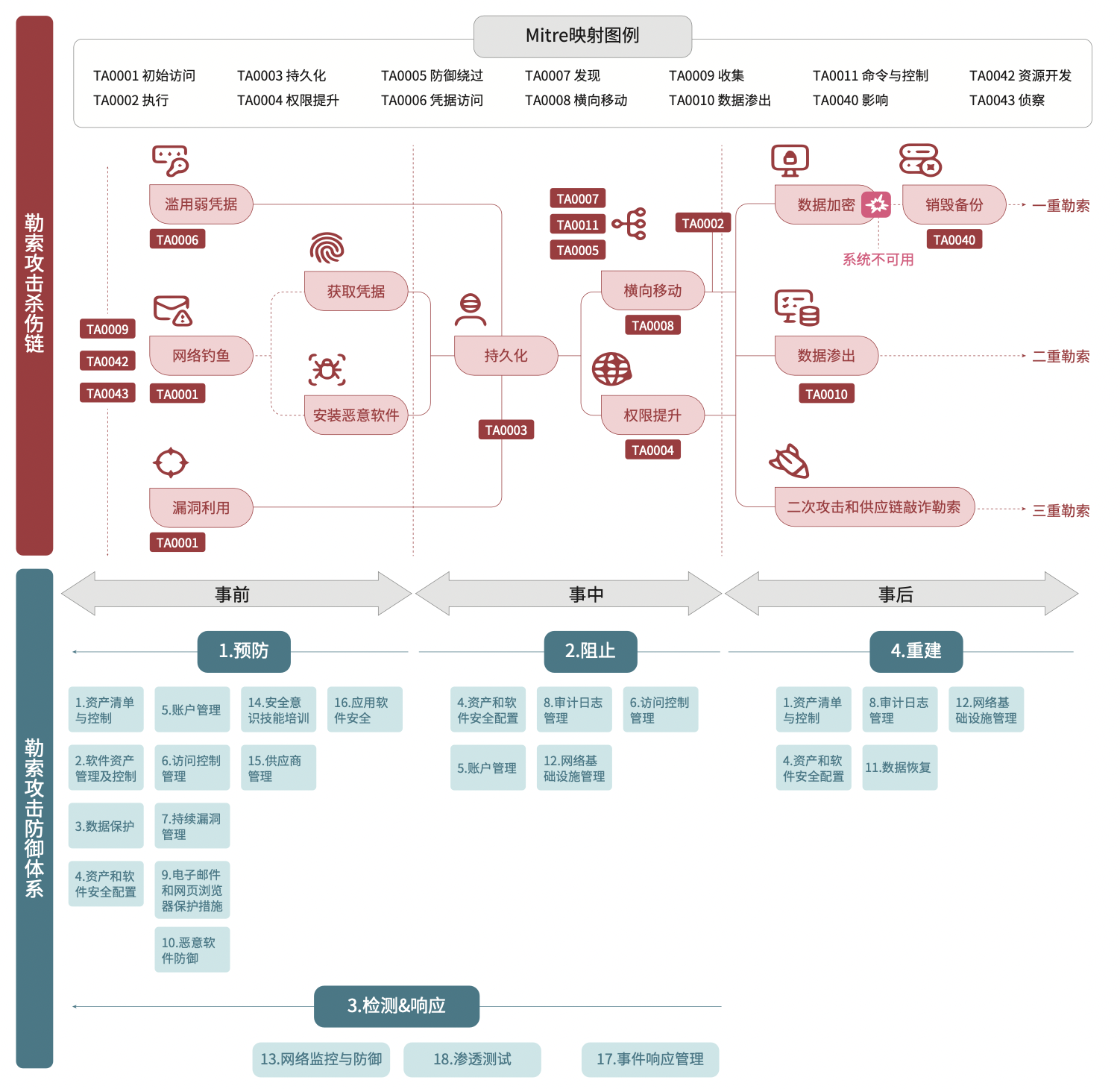

索软件控制框架基于勒索软件攻击杀伤链,分析攻击者端到端的攻击步骤与相互关系,同时我们将ATT&CK策略整合到杀伤链模型中,描述攻击者特定的战术、技术和程序(TTP)。组织通过映射勒索软件杀伤链,了解威胁和风险节点,对其进行层层阻断,建立更加全面有效的防护体系。

图 1:基于杀伤链的勒索软件控制框架

通过“勒索攻击杀伤链”可以发现,应对勒索攻击的关键在于预防,重点在于检测响应,“绝杀手段”为阻断约束,最后底线为恢复重建。

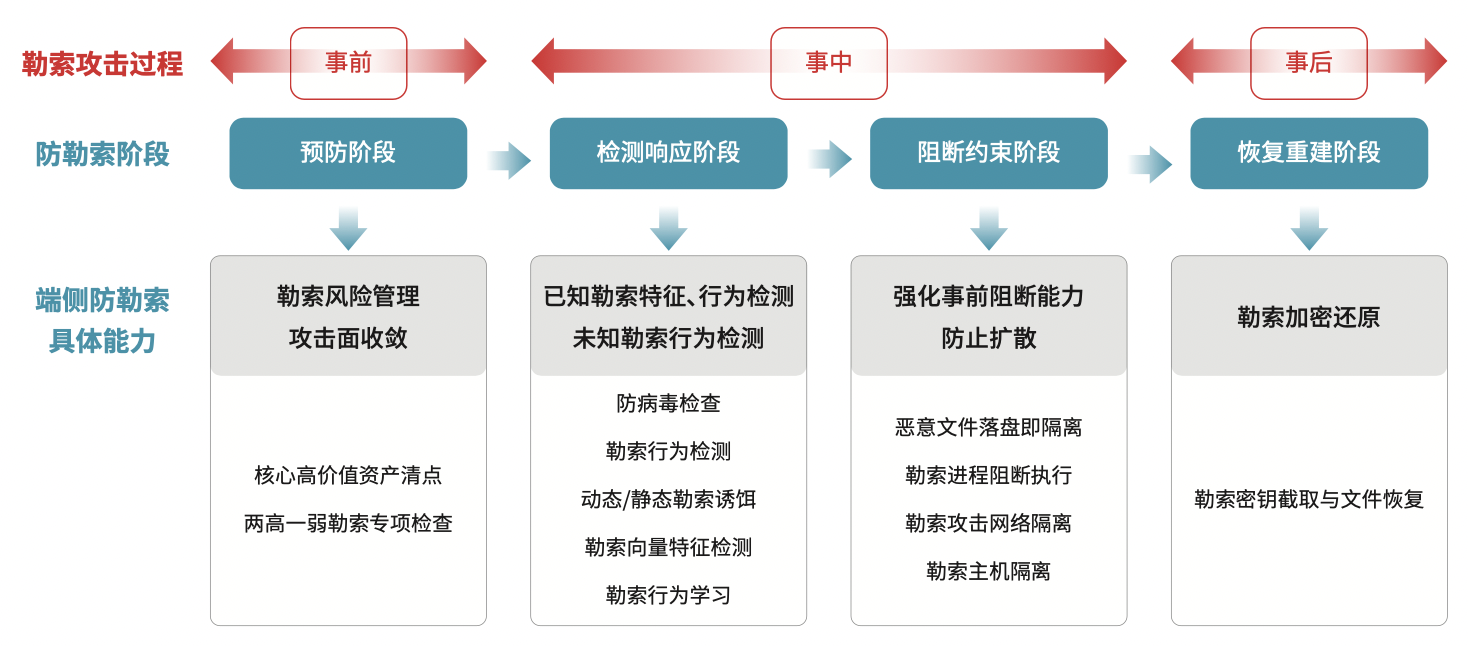

由于不同的安全防护措施在勒索软件攻击的不同阶段发挥不同程度的作用,通过梳理勒索软件典型安全防护措施,与勒索攻击过程形成映射,围绕勒索软件攻击预防、检测响应、阻断约束、恢复重建四个阶段,打造全链路的勒索软件攻击防护技术方案,防范化解勒索软件攻击风险。

图2:端侧勒索软件攻击防御技术方案

图2:端侧勒索软件攻击防御技术方案

按照勒索病毒攻击“事前、事中、事后”三个阶段,从预防、检测响应、阻止约束、恢复重建四个方面防范化解攻击风险,典型勒索病毒攻击安全防护技术措施主要包括以下几个方面。

PART 01 勒索攻击预防阶段

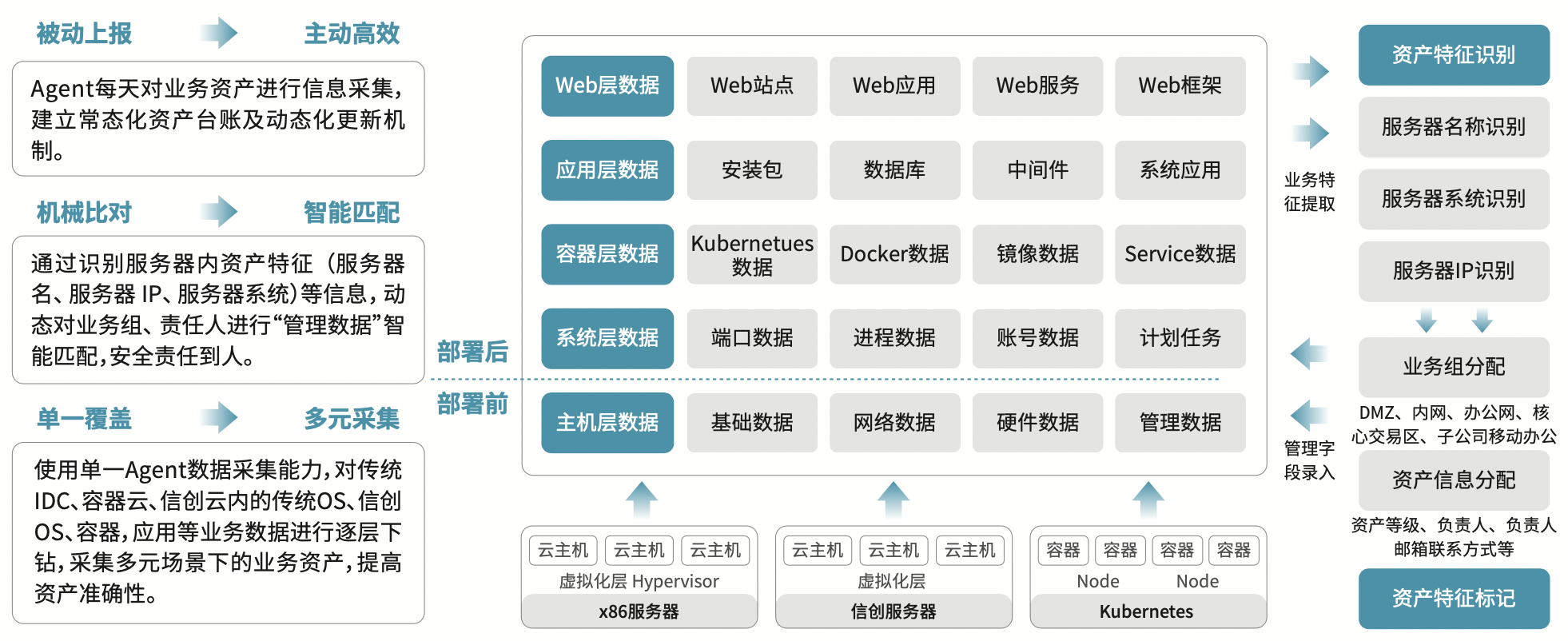

在勒索攻击预防阶段,主要从资产管理、高风险漏洞管理等方面采取措施,如实现常态化、动态化业务资产管理,进行高危漏洞与弱口令治理等。

1. 建立高价值软件资产清单

建立常态化资产台账和动态化更新机制,覆盖总部和境内外分支附属机构的各类互联网应用系统。构建软件资产自动化收集能力与资产信息及时更新能力,为开展7×24威胁监测和事件处置,常态化开展资产及互联网暴露面管理、漏洞发现及修复工作提供数据资产基础。

图3:常态化&动态化业务资产同步

图3:常态化&动态化业务资产同步

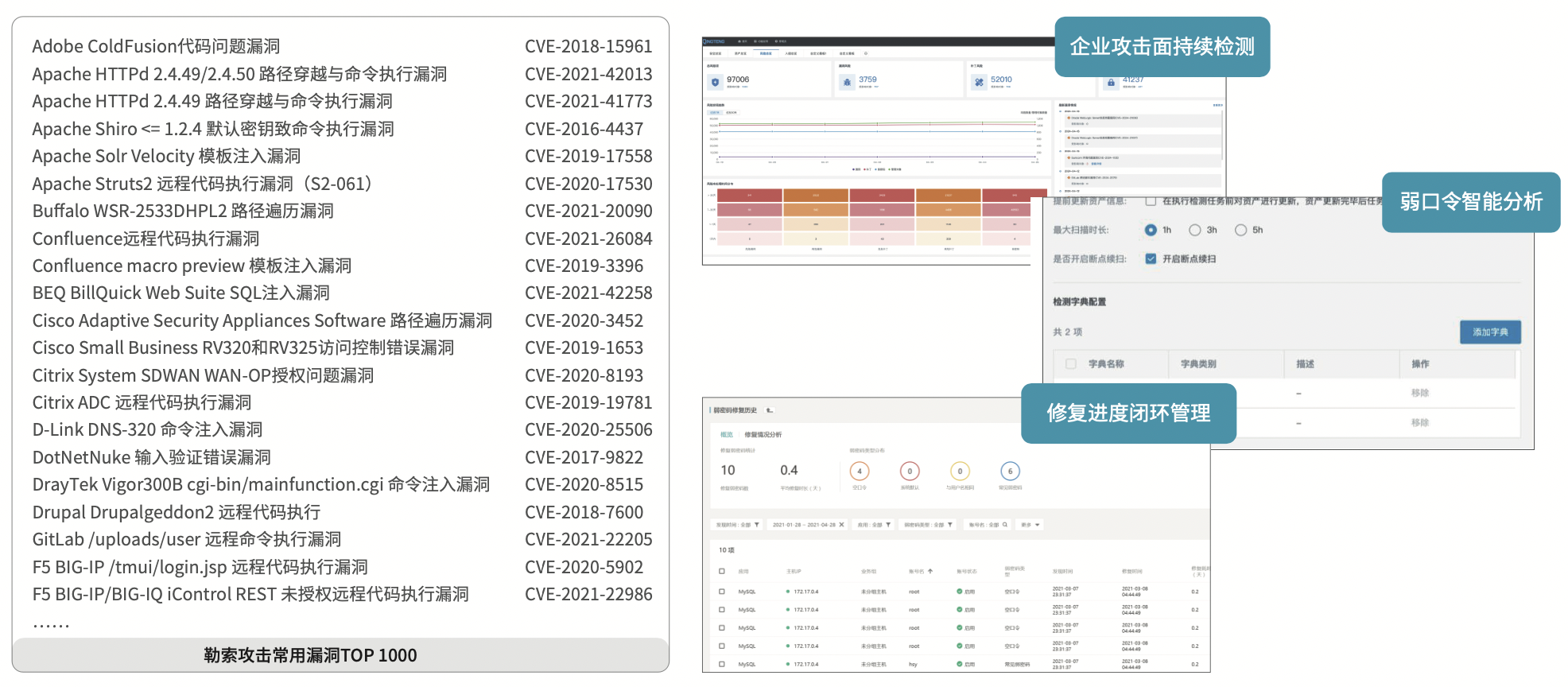

2. 勒索专项风险检测

公安部启动了“两高一弱”专项行动,旨在检测并修复高风险漏洞、高风险端口及弱密码问题。因此,该方案针对勒索专项风险,实现企业攻击面持续检测、弱口令智能分析、修复进度闭环管理等安全能力,全面治理企业高危漏洞和弱口令风险,减少攻击机会。

图4:高危漏洞与弱口令治理

图4:高危漏洞与弱口令治理

PART 02 勒索攻击检测响应阶段

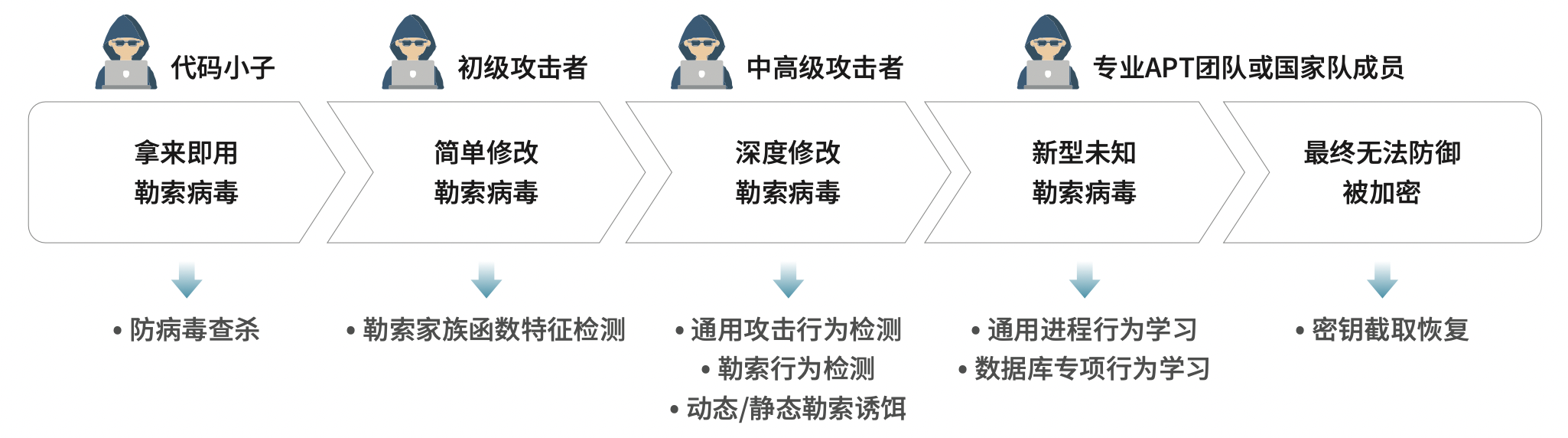

威胁检测在实战中一般分为已知特征检测、已知行为检测、未知行为检测三个层次,复杂度逐步增加,该方案威胁检测逐层递进,覆盖各类常见威胁攻击场景。

图5:层层递进的完备勒索检测体系

图5:层层递进的完备勒索检测体系

1.已知特征检测

已知特征的勒索检测主要利用多检测引擎实现防病毒查杀,并实现动态落盘查杀+静态扫描查杀,同时针对家族型勒索样本,通过AI函数片段深度识别引擎进行深度识别排查。

(1)病毒木马多检测引擎:整合多个杀毒引擎,并包括自研杀毒引擎,查杀率高,对挖矿木⻢、蠕虫病毒、黑客工具等都能进行有效的检测。

(2)动态落盘查杀+静态扫描查杀:支持对所有可疑落盘文件进行落盘查杀,扫描是否存在勒索样本的常见特征。同时也支持常规杀软的全盘扫描功能,发现未安装Agent前潜伏的勒索病毒。

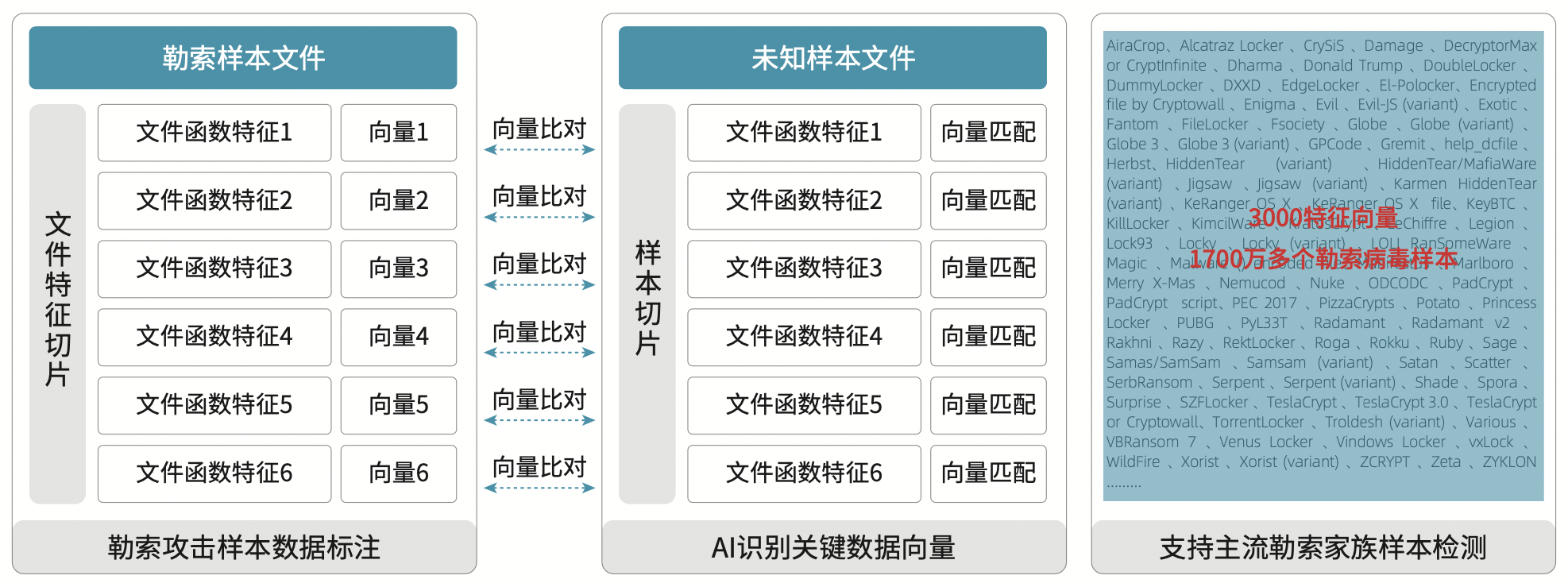

(3)AI函数片段深度识别引擎:在一些定向勒索或APT级定向攻击中,有很大比例不再是传统意义上的恶意代码,导致传统基于代码片段特征的检测方式效率及准确率极低。该方案通过勒索样本的识别,将整个程序的所有函数,进行向量分析。通过加密意图及文件异常指标,综合判断勒索攻击样本,检测能力比传统检测方式成功百倍以上。

图6:家族型勒索AI函数片段深度识别

图6:家族型勒索AI函数片段深度识别

2.已知攻击行为检测

通过勒索家族软件已知攻击行为的分析,以及大量常规攻击检测能力的积累,针对经常出现的行为提供专项深度检测,基于ATT&CK攻击框架在整个攻击路径中的已知攻击位置设置检测锚点,有效识别和响应勒索攻击行为。

(1)基于ATT&CK攻击框架覆盖已知检测场景:参考ATT&CK对恶意行为模式的定义,针对整个攻击路径中的已知攻击位置设置检测锚点,或对某类已知攻击链路设置连续检测点,所有检出的威胁均提供详细的攻击原理,攻击方式,攻击信息,修复建议等内容。

图7:基于ATT&CK攻击框架覆盖已知检测场景

(2)恶意行为识别特定勒索攻击:在一些定向勒索或APT级定向攻击中,攻击样本通常会对系统中本身存在的备份、卷影机制等进行删除,避免业务恢复。通过大量的勒索、挖矿等应急的实例,对攻击者常用的备份删除机制配置监测点,当有攻击者或攻击软件对这些锚点进行劫持时会触发探针的防御机制,对该软件进行拦截,防止进一步的攻击行为。

图8:勒索恶意行为识别

图8:勒索恶意行为识别

3.未知威胁行为检测

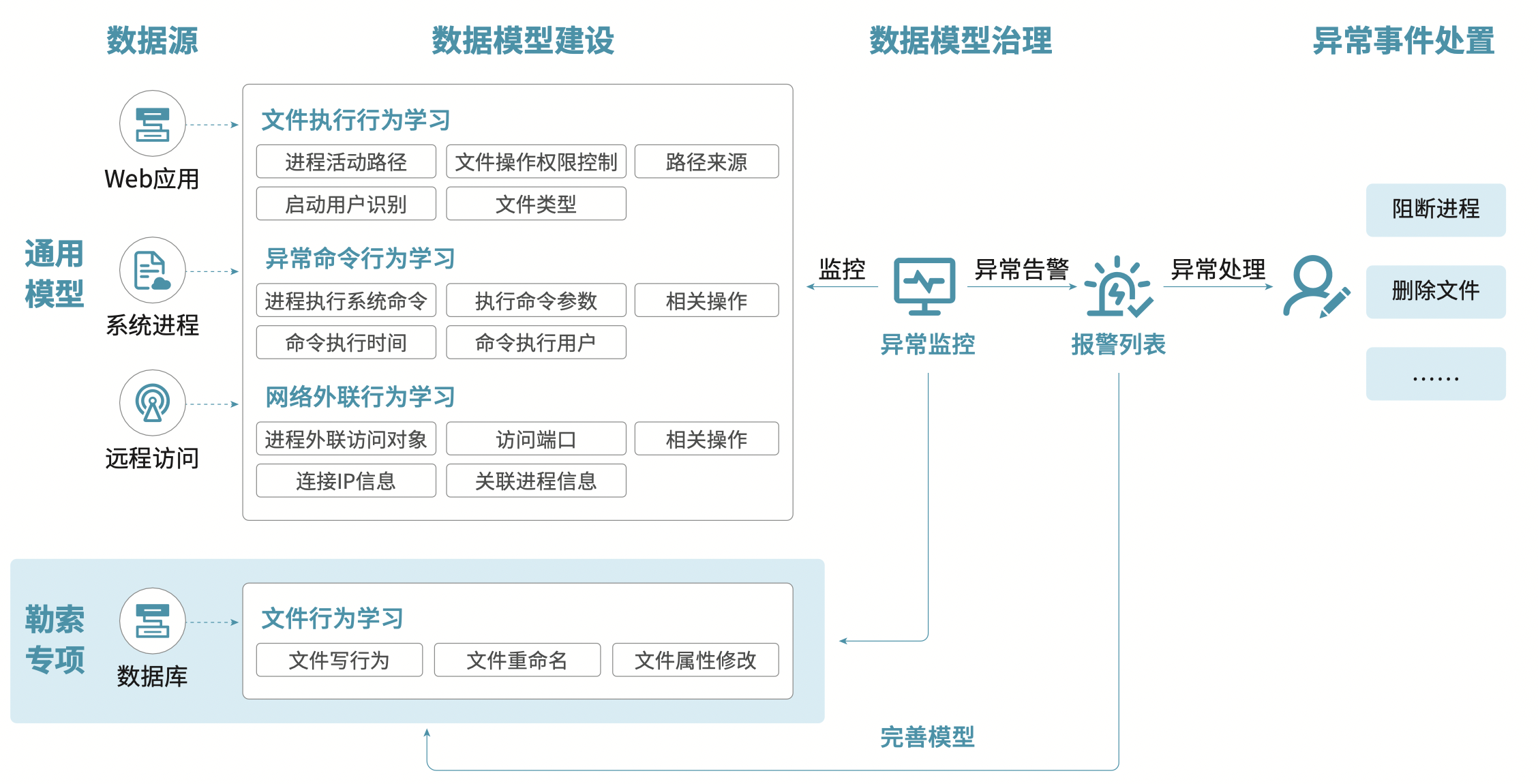

未知行为检测主要通过智能诱饵精准定位文件加密阶段行为,并利用行为白名单构建数据库勒索专项模型有效发现异常入侵行为。

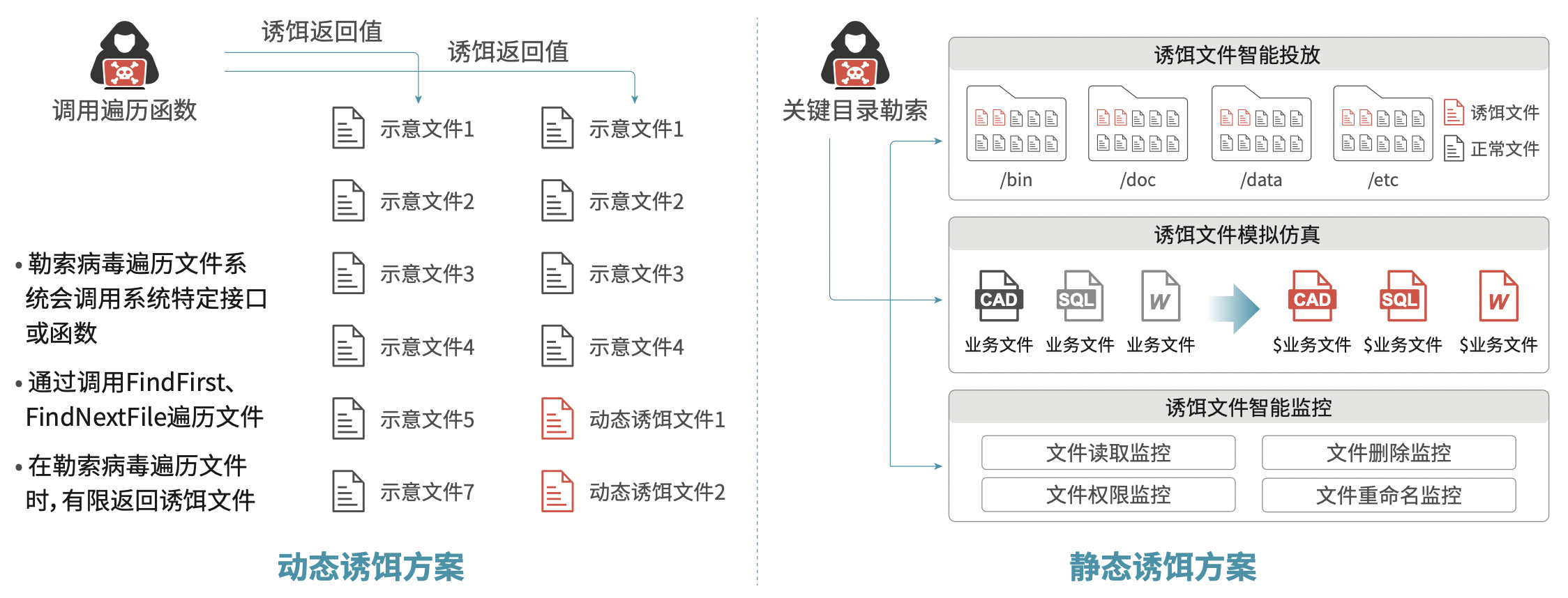

(1)静态/动态诱饵双管齐下:纯动态诱饵无法让探针自动化的理解业务信息,实现诱饵的精准投放,纯静态诱饵部署难度又很大。该方案通过静态诱饵+动态诱饵两种方式结合,将静态诱饵投放在业务关键目录中进行文件混淆,动态诱饵动态暴露在遍历目录的行为中,极大程度的增加诱饵文件的曝光率。

图9:静态诱饵+动态诱饵结合方案

(2)行为白名单与数据库勒索专项模型构建:防勒索软件通过监测并学习主机上的进程创建、文件执行和外部连接等行为数据,利用科学算法对大量行为数据进行聚合与分析,从而形成精确的可信行为画像。基于资产清点的相关优势,自动识别数据库进程位置,学习正常进程对数据库文件的操作行为,从而更精准的捕获服务端数据库勒索行为。

图10:行为白名单与数据库勒索专项模型构建

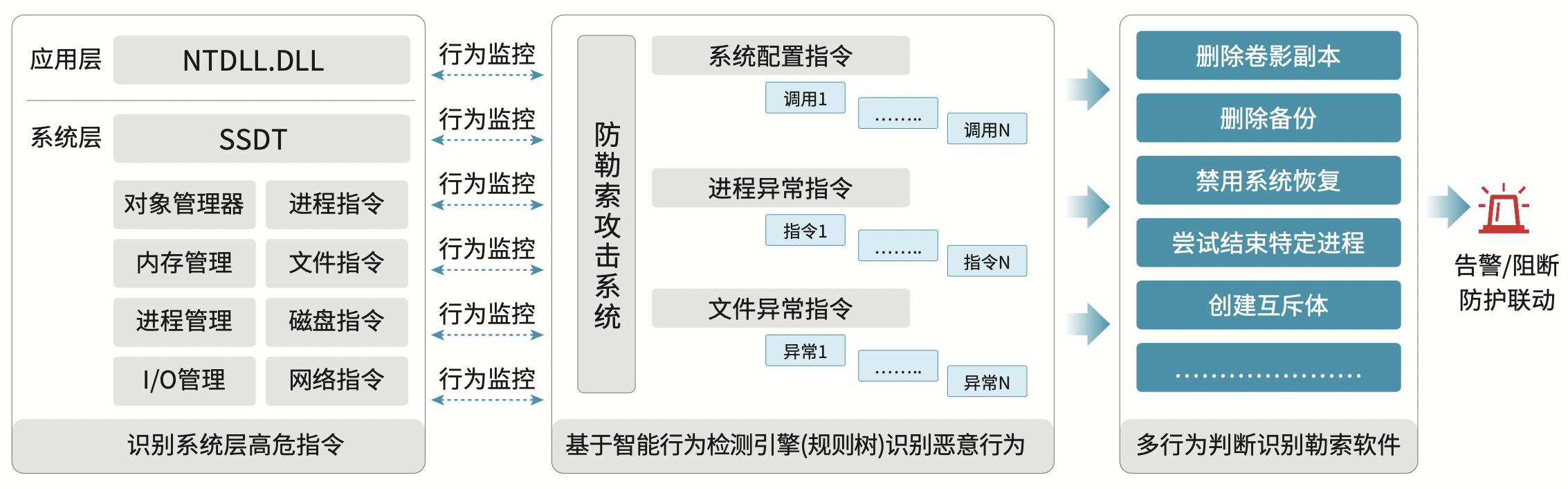

PART 03 勒索攻击阻断恢复阶段

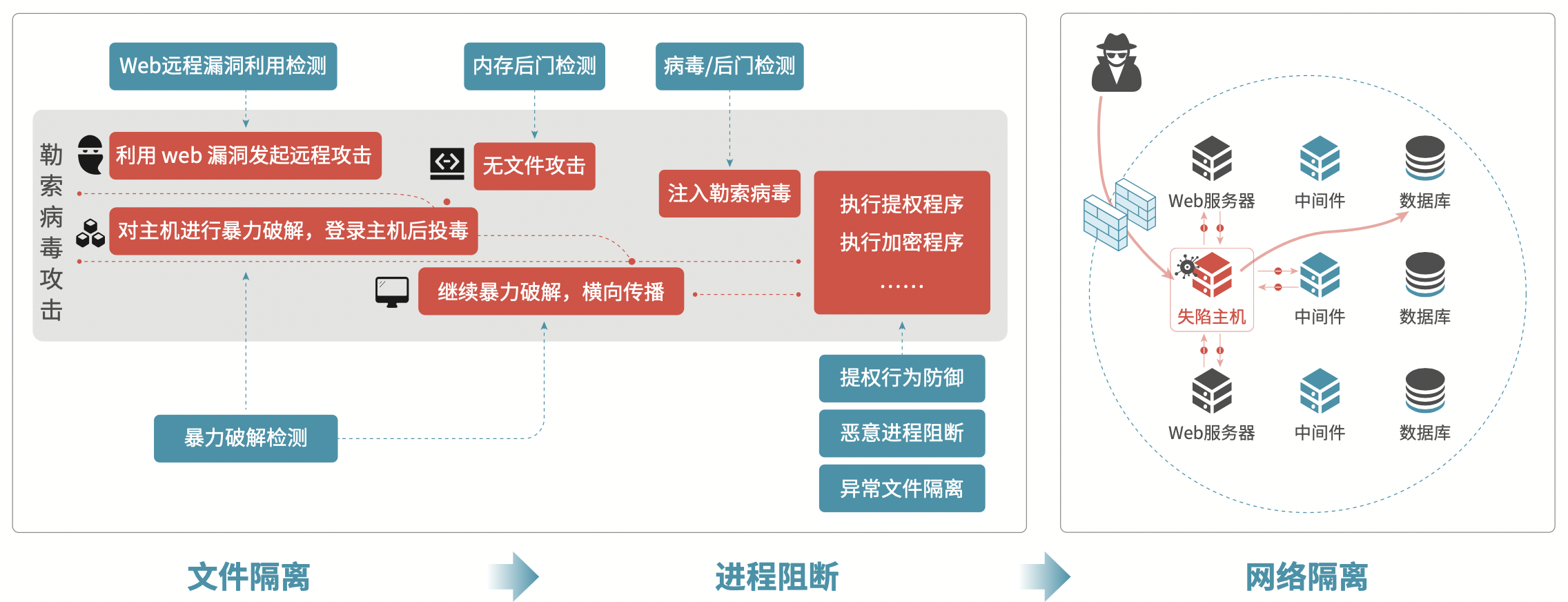

当发现勒索攻击事件时,首先需要进行勒索攻击阻断,通过文件隔离、进程阻断、网络隔离等手段,层层加码精准隔离,防止威胁进一步扩散。在确认勒索事件发生后,可通过勒索加密数据还原,避免企业缴纳高额赎金。

1.勒索攻击阻断

在勒索攻击阻断阶段,企业应强化突发事件应急处置能力,将攻击造成的影响降到最低。企业一旦发生勒索软件攻击事件,立即按照网络和数据安全事件应急处置管理要求和应急处置流程,启动勒索软件攻击应急响应预案,断开网络连接,隔离被感染主机,阻断网络传播途径,修复网络安全漏洞,尽快利用备份系统进行数据恢复,有效降低勒索软件攻击造成的影响。

图11:勒索攻击阻断精准隔离

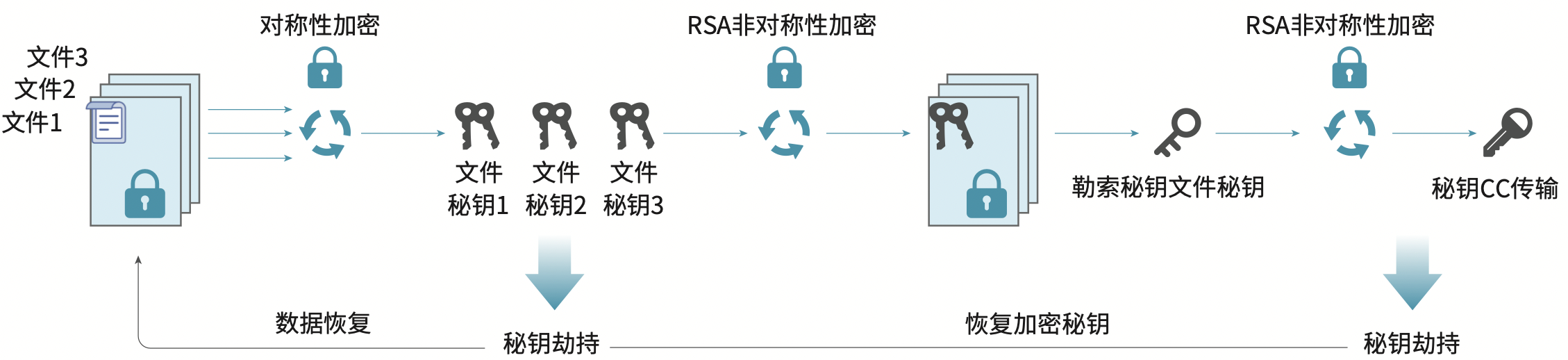

2.勒索攻击恢复

在勒索攻击恢复阶段,该方案可通过密钥截取和解密,实现勒索加密数据还原。通过安全研究团队对近百种勒索家族的样本分析,在病毒程序启动时进行行为劫持,捕获加密操作或生成秘钥的操作行为,结合安全研究团队维护的勒索家族规则(已知病毒的加密规律、加密位置、加密算法)或加密行为(加密大小、二进制数据等推测加密位置),对已加密的文件进行解密还原。

图 12:密钥截取和解密过程

勒索软件攻击实施阶段,在RSA秘钥加密前,通过注入hook手段,获取病毒程序生成的加密密钥,或者通过在流量层进行秘钥数据劫持,结合维护的病毒规则或者加密行为,即使真正的发生勒索事件,可将劫持后的秘钥进行文件解锁,避免赎金缴纳。