-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

以攻筑防·双线出击|青藤助力“香港网络安全攻防演练2025”圆满收官

发布日期:2025-10-28

由数字政策办公室主办、香港警务处网络安全及科技罪案调查科(网罪科)、香港互联网注册管理有限公司(HKIRC)、数码港及职业训练局(VTC)协办的「香港网络安全攻防演练——以攻筑防2025」,经过三日两夜的红蓝对抗,于2025年10月12日晚圆满落幕。

今年的演练汇聚了来自香港及内地的顶尖网络安全团队,在“实兵、实网、实战”的真实环境下检验防御能力。青藤云安全作为本次演练的红队成员及蓝队技术顾问单位,凭借在攻防两端的卓越表现,荣获香港特别行政区政府数字政策办公室颁发的感谢状,以表彰其在提升本地网络防御水平方面的突出贡献。

攻防实战 · 以攻筑防

本次演练以模拟真实网络攻击为核心,34个政府部门及公营机构组成的蓝队,对战来自香港与内地的15支红队。在长达60小时的不间断对抗中,红队发动多种类型的攻击,包括渗透测试、漏洞利用和横向移动等;蓝队则需在生产环境中实时发现、分析并应对攻击,全面检验其防御体系的有效性与韧性。

作为红队成员之一,青藤云安全凭借在漏洞利用链构建、攻击面分析及提权渗透等领域的深厚积累,展现了系统化的攻防策划与执行能力,为整体演练贡献了高质量的攻击样本与丰富的实战经验。

蓝队支援 · 实力护航

除了红队身份,青藤云安全亦作为三家蓝队机构的安全顾问与现场支援单位,提供防御策略优化、威胁检测与应急处置等全方位技术支持。

青藤团队驻守演练现场,依托自主研发的终端检测与响应系统(EDR)、容器安全防护平台(Container Security)和应用运行时自我保护平台(RASP),协助蓝队在复杂多变的攻击场景中实现立体化防护与高效协同:

1.终端检测与响应(EDR):通过行为分析与威胁情报联动,精准发现异常账户操作与系统层攻击行为。在演练过程中,EDR及时捕获了异常弱口令爆破与横向移动企图,协助蓝队迅速定位源头并实施隔离。

2.容器安全防护平台(Container Security):基于工作负载可视化与运行时防护机制,实时监测容器环境中的异常进程与网络行为。青藤平台成功识别多起恶意命令执行与提权尝试,帮助蓝队在数分钟内完成封堵。

3.应用运行时自我保护(RASP):嵌入应用层防护逻辑,在业务运行中实时拦截命令注入与反序列化等攻击。RASP在多次攻击波次中有效阻断外部渗透流量,确保关键业务系统持续稳定运行。

在整个演练过程中,青藤技术团队全程值守,实时分析日志和溯源攻击路径,并优化防御策略,为蓝队提供了精准、高效、可落地的安全防护支撑。

实战案例节选

案例一:弱口令爆破与横向移动检测

在演练初期,红队尝试通过暴力破解弱口令入侵蓝队内部主机系统。青藤EDR平台实时捕获到多源登录失败异常,自动触发行为分析引擎,并将该异常活动与外部威胁情报进行交叉验证。

系统在数秒内确认攻击行为来源,并协助蓝队安全团队执行隔离与账户锁定操作,有效阻断攻击链的进一步扩散,防止横向移动入侵。

红队通过暴力破解弱口令入侵内部主机系统。青藤 EDR 实时捕获多源登录失败异常,自动触发行为分析与情报关联,数秒内确认攻击来源并指导蓝队完成隔离与账户锁定,有效阻断攻击链扩散。

案例二:容器逃逸与恶意进程封堵

红队在模拟攻击中尝试利用容器环境的配置漏洞实施逃逸,试图获取主机权限。

青藤容器安全防护平台通过运行时防护机制检测到异常命令执行行为及系统调用特征,并在第一时间触发自动处置策略:阻断恶意进程、回滚容器镜像并生成风险溯源报告。

蓝队随后结合青藤平台提供的可视化拓扑图快速确认受影响节点,实现了从检测到处置的完整闭环。

案例三:应用层攻击分析

在演练中后期,红队对某业务系统发起多轮Web攻击,包括命令注入与反序列化利用。青藤RASP平台内嵌防护逻辑,实时拦截攻击请求并生成行为特征,并将攻击者的请求路径、指纹特征与真实业务隔离并记录。通过流量回溯与日志关联,蓝队成功溯源攻击来源并生成防御规则,实现闭环防御。

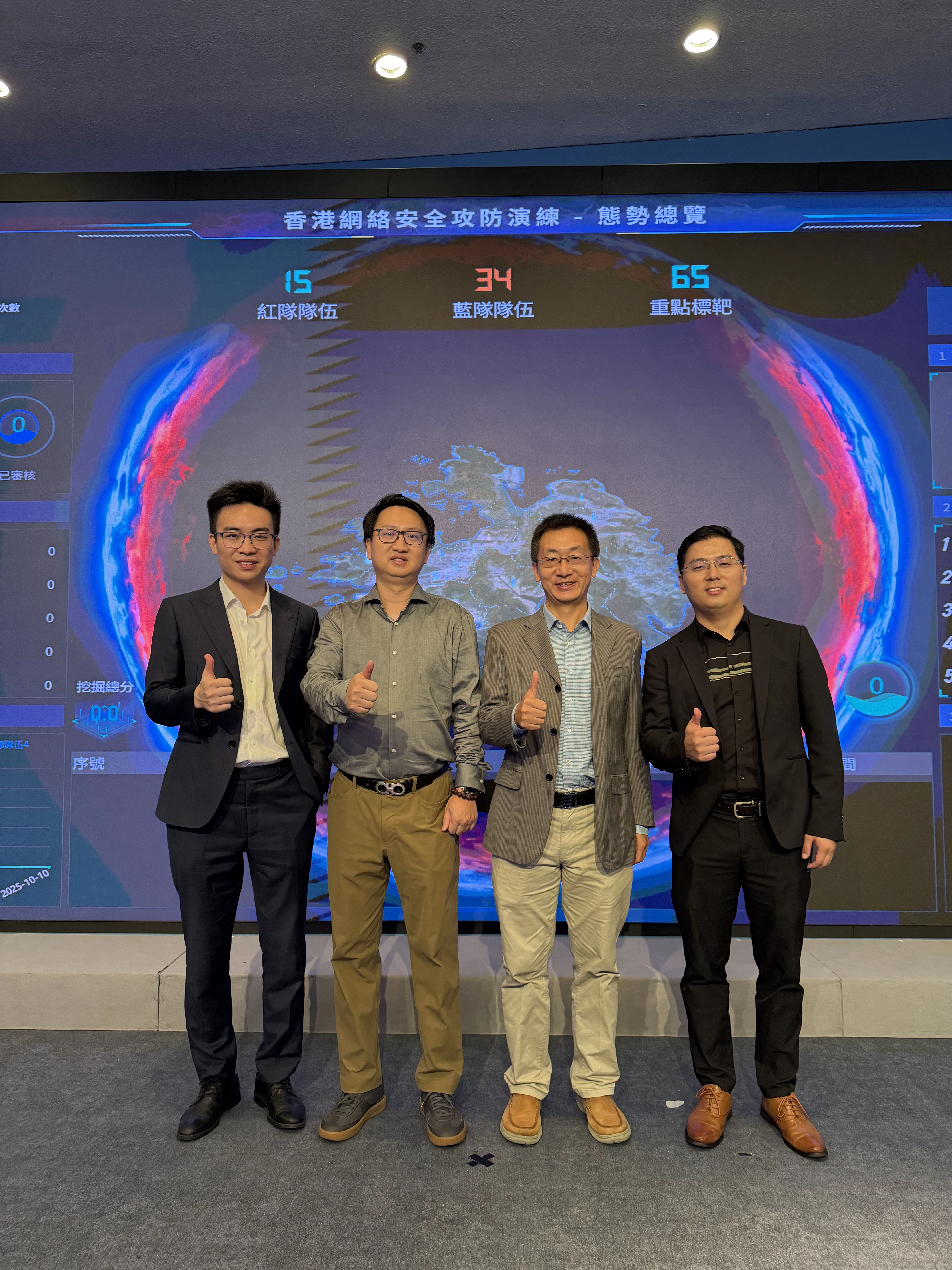

现场直击

演练开幕式上,创新科技及工业局局长孙东教授、数字政策专员黄志光、数码港行政总裁郑松岩博士等嘉宾共同出席启动仪式,宣布演练正式启动。 青藤云安全管理层亦亲临现场,与主办方及参演机构代表合影留念,共同见证本地网络安全实战建设的重要时刻。

青藤云安全管理层亦亲临现场,与主办方及参演机构代表合影留念,共同见证本地网络安全实战建设的重要时刻。

在攻防主控区,青藤安全专家驻守防守席位,实时监控安全告警与攻击链分析画面,协助蓝队优化防护策略。

在攻防主控区,青藤安全专家驻守防守席位,实时监控安全告警与攻击链分析画面,协助蓝队优化防护策略。

共筑防线 · 守护香港

共筑防线 · 守护香港

本次攻防演练的成功举行,标志着香港在网络安全防护体系建设上迈出坚实一步,也体现了政府与业界在提升城市网络韧性方面的紧密协作。

青藤云安全将继续秉承“以攻促防、以防筑稳”的理念,深耕香港及大湾区市场,在云安全与攻防实战领域不断创新,携手政府与业界伙伴,共筑更安全、更可信的数字未来。